Zone

Indentifier

Windows 7 Nutzer kennen vielleicht dieses Problem: Sie luden sich die

Datei Script56.chm (das ist eine Hilfsdatei mit einer

Befehlszeilenreferenz von Javascript und VBS der Microsoft Corperation

in englischer Sprache - aber dafür mit tollen Anwendungsbeispielen)

herunter, aber die Datei will sich partout nicht öffnen lassen.

Beim Öffnen kommt das schöne Warnfenster, ob man die Datei wirklich

öffnen möchte. Damit leider nicht genug, auch mit positiver Bestätigung

nach dem Öffnen sind sämtliche Seiten des Indexes, der Inhaltsangabe

nicht zu öffnen. Die Datei ist scheinbar unbrauchbar.

Lösung des Problems:

Nach vielen Experimenten (fast 30 Minuten) fand der

Sternenhimmelstuermer eine adäquate Lösung mit Gottes und Wikis Hilfe

in den NTFS-Data-Streams (ADS):

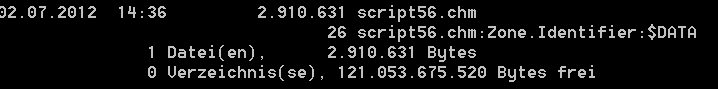

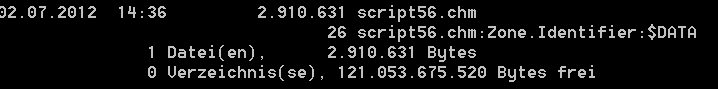

Ruft man mit dir /r den Datastream der Script 56.chm auf, dann findet man folgenden Eintrag:

Quelle: CMD, Zone identifier

Aha, da ist also so ein komischer Zone.Identifier: $Data.

Den kann man natürlich auf zwei Arten eleminieren: Schonwaschgang auf Fat32 (Alternative Data Streams gehen dabei verloren),

oder einfach in die Kommandozeile:

type script56.chm >scriptw756.chm

oder wie von Wikipedia beschrieben...

Hintergrund der Maßnahme: Durch den Type-Befehl wird ein Abschreiben

jeder einzelnen Zeile der Downloaddatei aus dem Internet bewirkt - der

alternative Datenstrom bleibt dabei auf der Strecke.

Irrweg mit genialen Ausgang

Der Sternenhimmelstuermer verfolgte leider zuvor einen Irrweg, da er

dachte, dass die verwendeten Active x-Elemente eine Ausführung

verhindern. Deshalb dekompilierte er das o. a. Skript und stieß dabei

als Abfallprodukt auf einen validen Tipp:

Benennt man eine *.chm in *.rar um, dann kann man mit einer Freeware wie 7 ZIP das RAR-Archiv öffnen.

Aha, der HTML-Workshop der Microsoft Corporation (Freeware zur

Erstellung von CHM-Dateien im Volksmund auch Hilfedateien genannt)

arbeitet auf Basis eines RAR-Archives - Gähn, das tun viele kompilierte

Exe-Dateien auch, die man durch Ändern der Dateiendung entpacken kann,

was manchmal ein lustiges Spiel ist, wenn man sich ein wenig auskennt...

Wie dem auch sei - im ersten Anlauf dekompilierte der

Sternenhimmelstuermer das Script56.chm, verpackte es wieder entmüllt

mit dem HTML-Workshop und freute sich darüber, dass es auf seinem PC

funktionierte.

Danach lud er die Datei hier hoch, nachdem er den Hash-Wert ermittelt und eine Überprüfung bei Virus total durchgeführt hatte.

Danach lud er sich die CHM zur Sicherheit nochmal herunter (Intuition

und Bauchgefühl gehören eben zum Schreiben von Abhandlungen dazu), um

dann wieder festzustellen, dass die Datei aus "Sicherheitsgründen"

deaktiviert wurde und den typischen o. a. Eintrag im Datenstrom hatte.

Danach fragte sich der Sternenhimmelstuermer: Woher weiß Windows 7

eigentlich, dass es sich trotz umbenennen um eine Downloaddatei handelt?

Für den Sternenhimmelstuermer, der sich schon eine geraume Zeit mit

Windows auseinandersetzt, gab es nur eine plausible Antwort: Die Datei

wurde mit einem Kainszeichen belegt. Und was bietet sich da mehr an als

der alternative Datenstrom?

Fazit: Also insgesamt vier Stunden Arbeit und zumindest zwei interessante Ergebnisse.

Ach übrigens. könnte es sein, dass dieses der Alternativtipp zum Beseitigen von Warnmeldungen von Downloaddateien per se ist?

Dieser Artikel ist annähernd Wortgleich zum Artikel in der

Unterseite dieser Webseit, die inzwischen eingestellt wurde -e s

handelt sich aber immer noch um denselben Autor...